Обучаясь на курсах MikroTik MTCSE (MikroTik Certified Security Engineer) услышал от коллеги описание ситуации, что устройство MikroTik доступное из интернета, с белым IP адресом, было взломано за половину дня. Защита устройства не была настроена, использовался логин admin сложным паролем.

Я сомневаюсь в точности описания ситуации, поэтому решил проверить, как быстро устройство MikroTik, доступное из интернета, защищенное только паролем будет взломано? Я думаю, что при использовании сложного пароля и нестандартного логина, взлом устройства возможен только при наличии уязвимости самого устройства. Я решил это проверить и поделиться с вами результатами теста.

Условия:

- конфигурация устройства сброшена, конфигурация по умолчанию отсутствует;

- открыты все сервисы;

- защита не настроена;

- белый IP адрес;

- создан пользователь (honeypot account) с именем — admin;

- устройство обновлено до последней версии прошивки (stable).

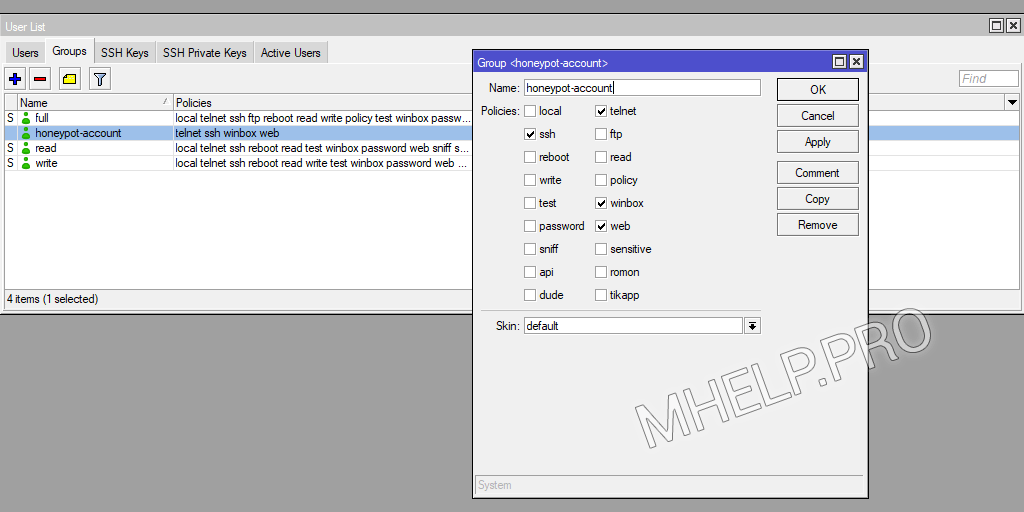

На устройстве создана ограниченная группа honeypot-account, с минимальными правами, пользователь admin добавлен в эту группу.

«Беззащитный» MikroTik работает с 2022-12-13.

- Первая попытка подобрать пароль

- Учетная запись admin без пароля

- Мамкины хакеры

- Количество атак в сутки

- Если ваше имя Ahmed

Первая попытка подобрать пароль

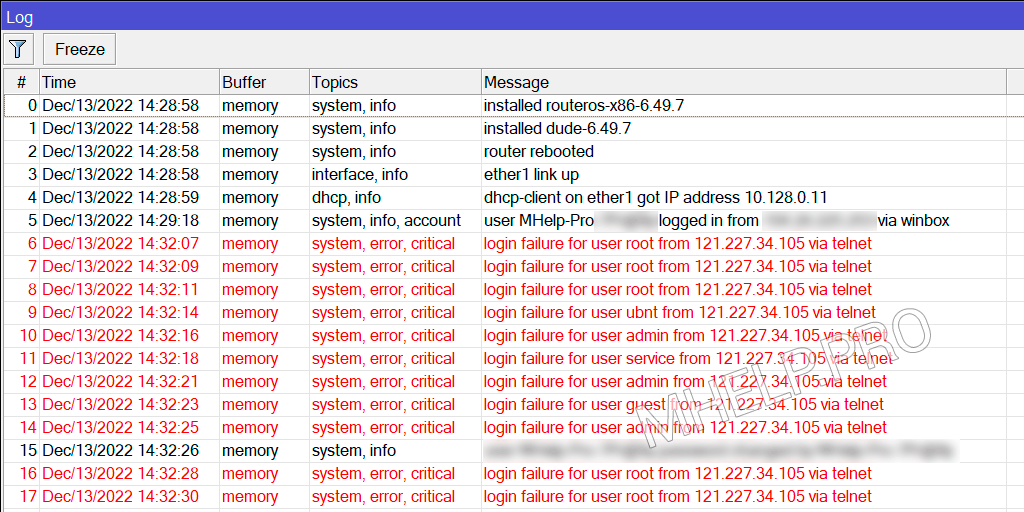

Первая попытка подобрать пароль устройства MikroTik через интернет, произошла через 4 минуты после включения устройства. В моей ситуации этот IP адрес ранее использовался другим устройством, поэтому возможно IP адрес уже находился под атаками ботов.

Учетная запись admin без пароля

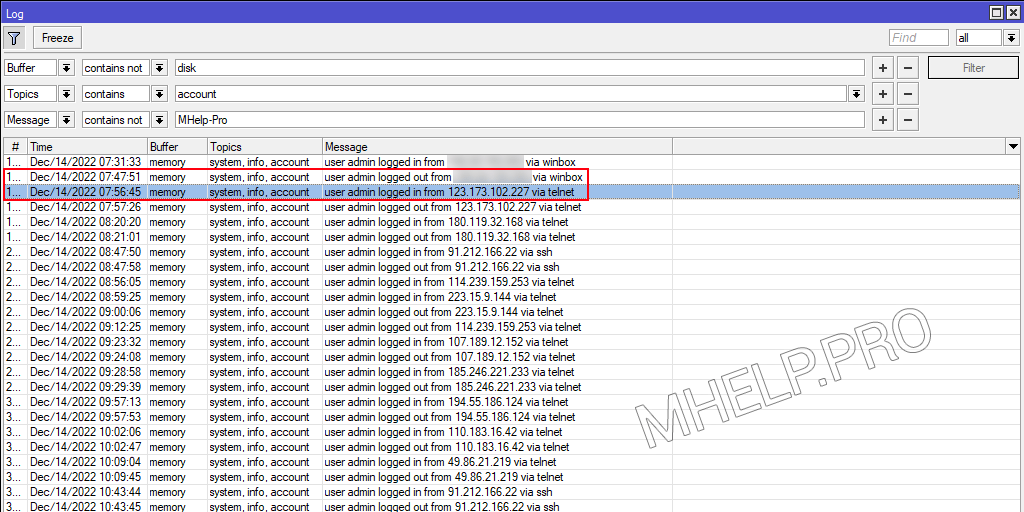

По умолчанию у пользователя admin пустой пароль, если не установить пароль и открыть доступ к устройству из интернет, что успешный «взлом» устройства состоится через 9 минут.

Не рекомендую так делать. 🙂

? Примечание: Если вы установили максимальные ограничения учетной записи, то пользователь вошедший на устройство и используя консоль, все же может узнать некоторые параметры (логины пользователей, имена скриптов, параметры cloud) или оставить сообщение для администратора в Log устройства от имени.

Даже выдавая минимальные права на доступ к устройству, вы должны доверять данному пользователю!

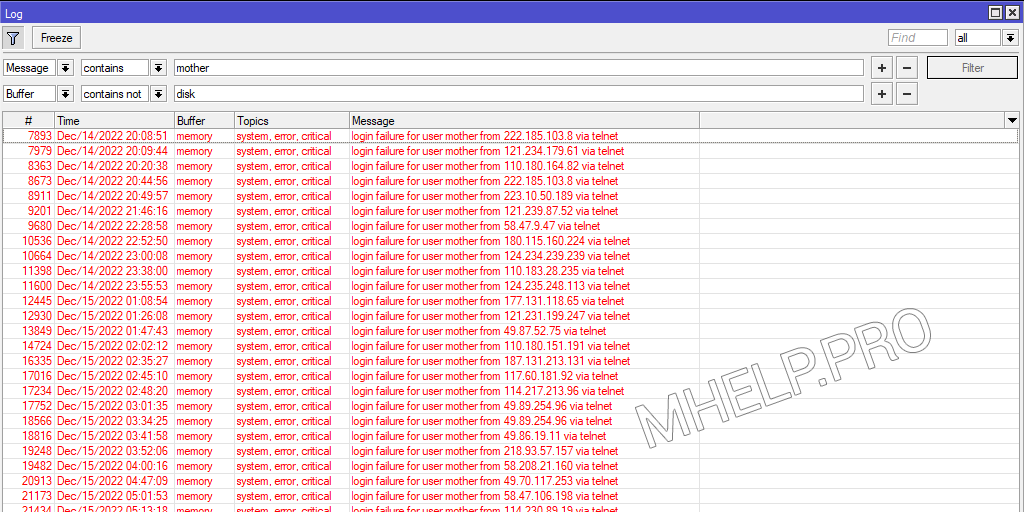

Мамкины хакеры

«Мамкины хакеры» тоже на тропе войны, если ваш логин устройства mother (мама), вы в опасности! Немедленно смените его на father (отец), но если вы все же хотите оставить логин без изменений, напишите его с прописной буквы — Mother, это сильно увеличит защиту устройства.

Это хорошо показывает «качество» используемых в BruteForce словарей.

Количество атак в сутки

За сутки фиксируется около 9000 попыток подбора пароля, по словарям. Атаки не нацелены именно на данное устройство и чистого BruteForce (последовательный перебор символов) не фиксируется. Что понятно, так как злоумышленникам не известен точный логин пользователя.

В данный момент пароль на моем устройстве состоит из 8 символов (только цифры).

Если ваше имя Ahmed

Если ваше имя: ahmed, samir, michael, rafael, manuel или emamuela, не рекомендую использовать имя в качестве логина устройства доступного из интернета. Использовать имя в качестве логина — это плохая идея.

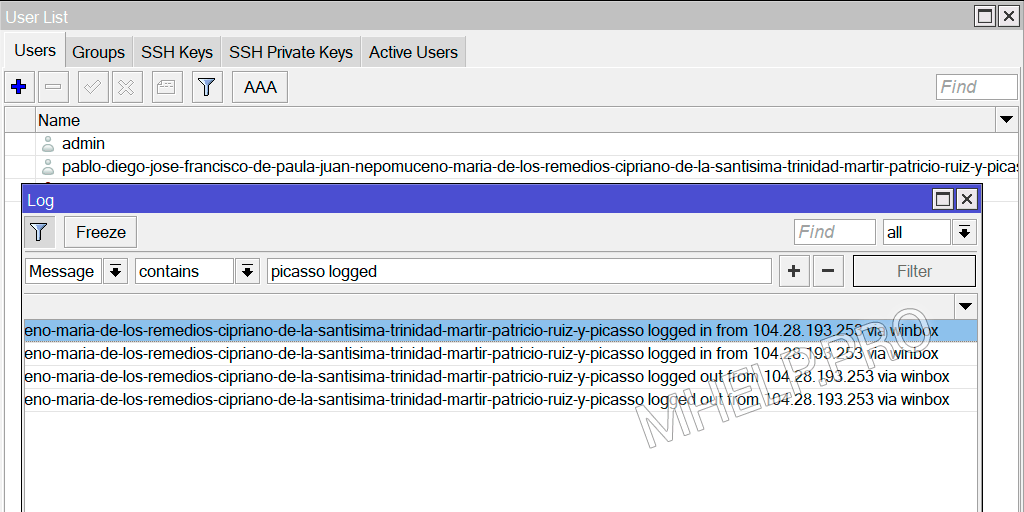

Но если вас зовут Pablo Diego José Francisco de Paula Juan Nepomuceno María de los Remedios Cipriano de la Santísima Trinidad Mártir Patricio Ruiz y Picasso, тогда можно (полное имя художника Pablo Picasso).

Логин pablo-diego-jose-francisco-de-paula-juan-nepomuceno-maria-de-los-remedios-cipriano-de-la-santisima-trinidad-martir-patricio-ruiz-y-picasso обладает достаточной стойкостью к перебору пароля по имеющимся словарям.

Если родители дали вам имя jack, а ваш пароль включает в себя не менее 8 символов (буквы, цифры и специальные символы), тогда использовать имя достаточно безопасно.

Как я писал ранее, качество словарей очень плохое и лишь часть атак будет действительно угрожать MikroTik. В словарях встречается очень много логинов нацеленных именно на домашнего пользователя.

? Добавьте к своему имени случайные символы, например jack-B#k2. В этом случае взлом устройства возможен только если ваш логин станет известен злоумышленникам.

10 самых уязвимых логинов

Я собрал статистику за 7 случайных дней и 65000 попыток Brute Force атаки, создав таблицу самых уязвимых логинов для устройства.

| Место | Логин | Количество попыток |

|---|---|---|

| 1 | root | 39271 |

| 2 | admin | 4354 |

| 3 | user | 559 |

| 4 | ubuntu | 534 |

| 5 | test | 531 |

| 6 | ftpuser | 307 |

| 7 | postgres | 306 |

| 8 | oracle | 202 |

| 9 | guest | 189 |

| 10 | deploy | 167 |

Cамое неразумное решение использовать логин root, для устройств которые могут быть подвержены взлому, из 65000 попыток перебора пароля, больше половины приходится на root.

Как я уже писал, качество словарей Brute Force очень плохое, там встречаются подобные логины: grzegorz.mroczkowski, bzrx1098ui, LwiufyaCAWEFVwgwQdqw, adam.szymkowiak, fernandazgouridi и т.д.

Устройство продолжает быть доступным из интернета и подвергаться атакам.

14.12.2022 — на устройстве установлен случайный цифровой пароль, 8 символов. Успешные попытки входа не зарегистрированы.

Информация обновлена, UPD: 2023-01-06.

Используя данные указанные в статье на других ресурсах, указывайте пожалуйста эту страницу как источник данных.

![MHELP.PRO [RU]](https://mhelp.pro/ru/wp-content/uploads/sites/2/2022/02/Yun-Sergey-MHelpPro.png)

Респект и благодарность за вашу работу, занимательно.

Да супер, до чего люди умные заразы =) я настраивал LTE на микротике и забыл пароль поставить, сидел тупил пил пивасик… и тут баЦ.. создан туннель, добавлен новый пользователь… думаю о-о-о-па красава, ну далее ресет и пароль пришлось поставить =)

У вас было целых 9 минут. 🙂