Basisconfiguratie van MikroTik-router beveiliging: apparaatconfiguratie, firewall configuratie, portscan protection, wachtwoord raden.

? Het artikel geeft voorbeelden van opdrachten in de MikroTik-terminal. Als bij het plakken van een commando in de terminal, commando’s automatisch worden ingevoegd (tijdens het uitvoeren krijg je een bad command name of expected end of command fout), druk dan op Ctrl+V om deze functie uit te schakelen.

Inhoud

Artikel in andere talen:

?? – MikroTik Protection (basic device security setting)

?? – Protección MikroTik (configuración básica de seguridad del dispositivo)

?? – Защита MikroTik (базовая настройка безопасности устройств)

?? – MikroTik-Schutz (grundlegende Geräte Sicherheitseinstellung)

?? – MikroTik-Schutz (grundlegende Geräte Sicherheitseinstellung)

Gebruikers

Maak een nieuwe gebruiker met een unieke naam en verwijder het ingebouwde standaard systeemgebruikersaccount – admin.

[System] -> [Users]

Gebruik geen eenvoudige gebruikersnamen, het wachtwoord moet aan veiligheidseisen voldoen.

Als meerdere gebruikers toegang hebben tot het apparaat, kunt u de rechten voor de geselecteerde gebruiker in meer detail specificeren. Maak een nieuwe groep en definieer de rechten van gebruikers van deze groep.

[System] -> [Users] -> [Groups] -> [+]

Diensten

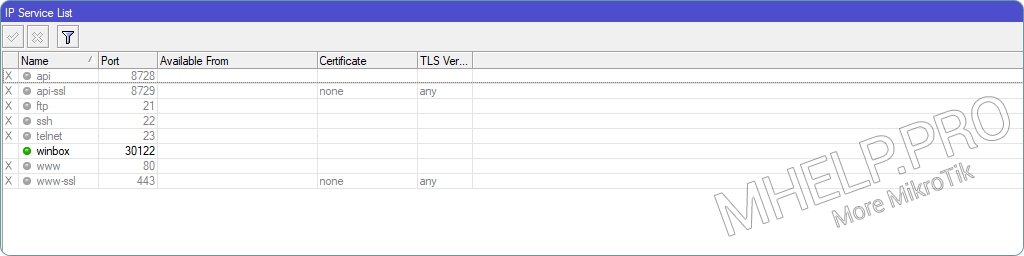

Schakel ongebruikte services uit

Schakel MikroTik-services uit die niet van plan zijn te gebruiken.

[IP] -> [Services]

- api (port 8728) – als we geen API-toegang gebruiken, schakel dan uit;

- api-ssl (port 8729) – als we API-toegang niet gebruiken met een certificaat, schakel deze dan uit;

- ftp (port 21) – als we geen FTP-toegang gebruiken, schakel deze dan uit;

- ssh (port 22) – als we geen SSH-toegang gebruiken, schakel deze dan uit;

- telnet (port 23) – als we geen gebruik maken van Telnet-toegang, schakel deze dan uit;

- www (port 80) – als we geen toegang via een webbrowser (http) gebruiken, schakel deze dan uit;

- www-ssl (port 443) – als we geen toegang via een webbrowser (https) gebruiken, schakel deze dan uit.

Wijzig de Winbox-poort

Wijzig het standaard Winbox-poortnummer – 8291, in een ander vrij poortnummer – Port (in het voorbeeld poort 30122).

[IP] -> [Services] -> [winbox: port=Port]

Zorg er bij het wijzigen van de poort voor dat u Winbox geen poort toewijst die door een andere service wordt gebruikt, de lijst is hier.

Bijwerken

Periodiek worden kwetsbaarheden ontdekt in MikroTik-apparatuur (evenals andere netwerkleveranciers) – tijdige updates zijn een noodzakelijke maatregel om de veiligheid van het apparaat te waarborgen.

[System] -> [Packages] -> [Check for updates] -> [Check for updates]

Als er een versie-update is gevonden, werk dan het apparaat bij.

? Script Checking for RouterOS update, stuurt een melding over de release van een nieuwe firmwareversie.

Interfaces

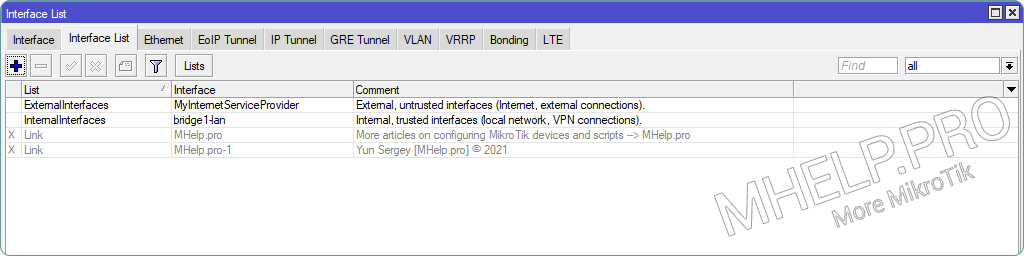

Laten we interne (vertrouwde) en externe (niet-vertrouwde) interfaces combineren in lijsten, voor het gemak van verder beheer.

Lijst “Interne interfaces”

We zetten in deze lijst de interfaces van het lokale netwerk, VPN-verbindingen, etc.

[Interfaces] -> [Interfaces] -> [Interface List] -> [Lists] -> [+] -> [Name=InternalInterfaces, Comment="Trusted network interfaces (internal, clients vpn, etc)."]

of:

/interface list add name=InternalInterfaces comment="Trusted network interfaces (internal, clients vpn, etc)."Lijst “Externe interfaces”

We hebben externe interfaces (internet, etc.) in deze lijst geplaatst.

[Interfaces] -> [Interfaces] -> [Interface List] -> [Lists] -> [+] -> [Name=ExternalInterfaces, Comment="Untrusted network interfaces (internet, external etc)."]

of:

/interface list add name=ExternalInterfaces comment="Untrusted network interfaces (internet, external etc)."

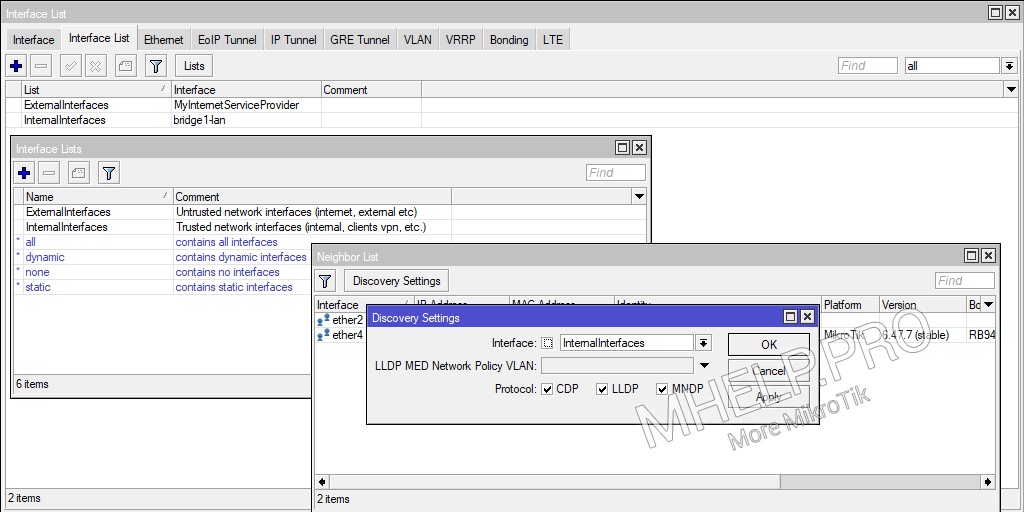

Buren

Laten we apparaatdetectie configureren met behulp van Neighbor Discovery alleen voor interne interfaces of toegestane interfaces.

Sta detectie alleen toe vanaf de interfaces die worden vermeld in de lijst InternalInterfaces.

[IP] -> [Neighbor] -> [Discovery Settings] -> [interface=InternalInterfaces]

of:

/ip neighbor discovery-settings set discover-interface-list=InternalInterfaces

Firewall

We configureren toegangsbeperkingen voor de router en netwerk apparaten met behulp van de MikroTik-firewall.

⚠️ Schakel MikroTik Safe Mode in voordat u beperkende regels toevoegt!

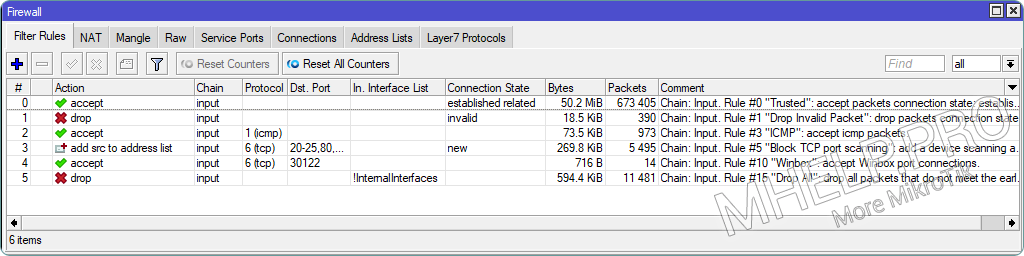

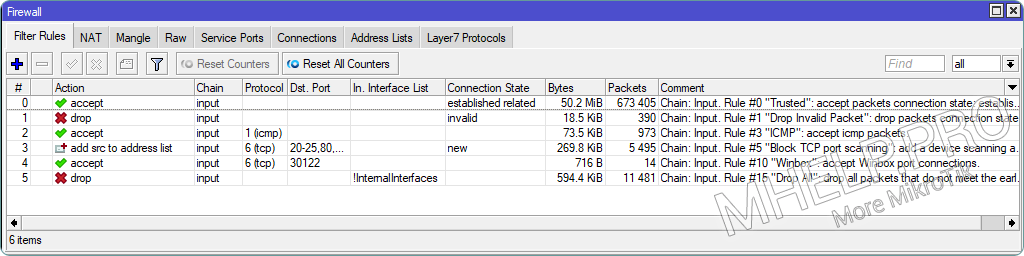

Sta gevestigde en gerelateerde verbindingen toe

Regel “Trusted” – sta reeds bestaande en gerelateerde verbindingen toe om de belasting van de centrale processor van de router te verminderen.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Connection state=established,related; Action: Action=accept; Comment="Rule #0 "Trusted": allow established, related connections."]

of:

/ip firewall filter add action=accept chain=input connection-state=established,related comment="Rule #0 \"Trusted\": allow established, related connections."Plaats de regel eerst in de lijst Firewall Filter Rules (plaats de regel op basis van zijn nummer in de opmerking).

Laat ongeldige pakketten vallen

Regel “Drop Invalid Packet” – laat ongeldige pakketten vallen.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Connection state=invalid; Action: Action=drop; Comment="Chain: Input. Rule #1 "Drop Invalid Packet": drop packets connection state: invalid."]

of:

/ip firewall filter add chain=input action=drop connection-state=invalid comment="Chain: Input. Rule #1 \"Drop Invalid Packet\": drop packets connection state: invalid." Plaats de regel achter de regel Trusted, in de lijst Filter Rules (plaats de regel op basis van het nummer in de opmerking).

ICMP toestaan

Regel “ICMP” – staat ICMP-verkeer naar het apparaat toe.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Protocol=icmp; Action: Action=accept; Comment="Chain: Input. Rule #3 "ICMP": accept icmp packets."]

of:

/ip firewall filter add chain=input protocol=icmp action=accept comment="Chain: Input. Rule #3 \"ICMP\": accept icmp packets."Plaats de regel op basis van het nummer in de opmerking.

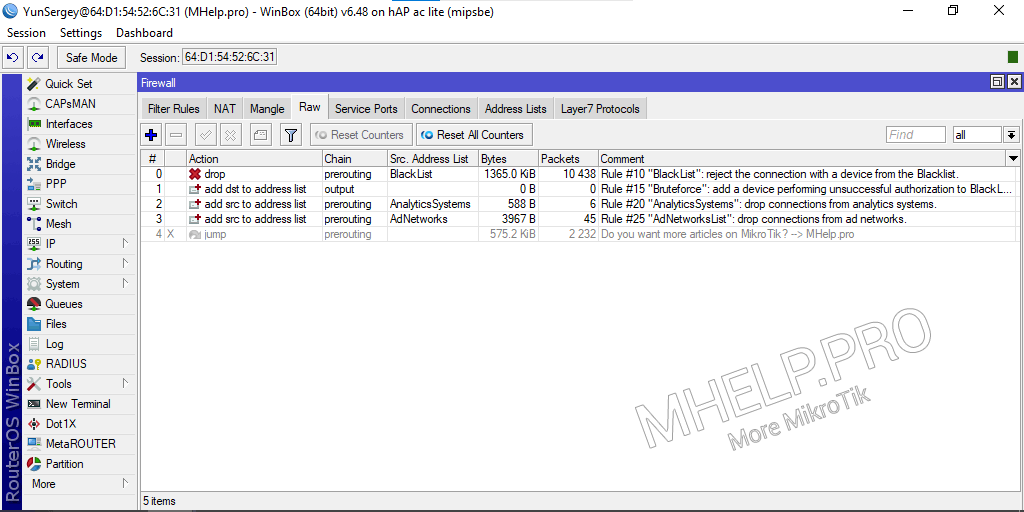

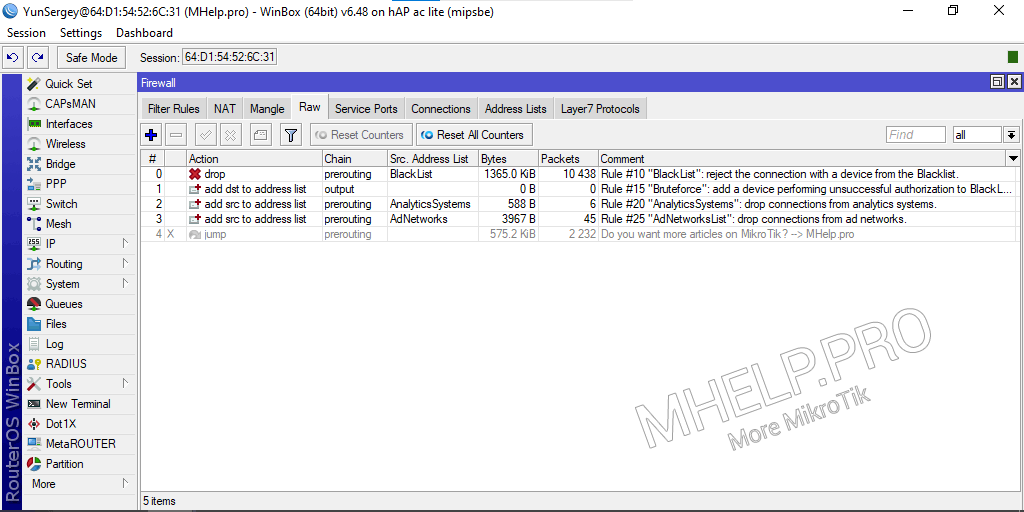

Zwarte lijst

Maak een lijst

We maken een BlackList, waarin we IP-adressen plaatsen die om de een of andere reden de toegang tot MikroTik of beveiligde apparaten worden geweigerd.

[IP] -> [Firewall] -> [Address Lists] -> [Name: BlackList, Comment="Deny access to the router and local network, from IP addresses from this list."]

of:

/ip firewall address-list add list=BlackList comment="Deny access to the router and local network, from IP addresses from this list."Creëer regel

Laten we een “BlackList” -regel maken die verzoeken van IP-adressen van de BlackList afwijst.

Om CPU-bronnen te besparen, plaatst u de verbodsregel in de Prerouting-tabel.

[IP] -> [Firewall] -> [Raw] -> [+] -> [General: Chain=prerouting; Advanced: Src. Address List=BlackList ; Action: drop; Comment="Rule #10 "BlackList": reject the connection with a device from the Blacklist."]

of:

/ip firewall raw add chain=prerouting src-address-list=BlackList action=drop comment="Rule #10 \"BlackList\": reject the connection with a device from the Blacklist." ⚠️ Regels die in Prerouting zijn geplaatst, worden uitgevoerd voordat het verkeer wordt verdeeld in Input– en Forward-ketens!

Plaats de regel op basis van het nummer in de opmerking.

Het screenshot toont aanvullende regels:

Blokkeer poortscanners

Regel voor preventief blokkeren – we blokkeren bots / gebruikers van apparaten die poorten op internet scannen om te zoeken naar kwetsbaarheden. Laten we een lijst maken van ongebruikte poorten door onze router, de IP-adressen toevoegen van apparaten die proberen toegang te krijgen tot de gespecificeerde poorten in de BlackList.

Om te beschermen tegen scanners die doelbewust op zoek zijn naar MikroTik-apparaten, zullen we ongebruikte poorten (MikroTik-services) en de standaard Winbox-poort 8291 (die we volgens de aanbeveling hebben gewijzigd) aan de lijst toevoegen. Laten we populaire kwetsbare poorten toevoegen (als de aanvaller deze poorten op de router controleert, blokkeren we al zijn verdere acties).

We passen de regel alleen toe op nieuwe verbindingen.

Trap TCP ports

- 20 – FTP-DATA;

- 21 – FTP (als u geen FTP-uploadbestanden naar de router gebruikt);

- 22 – SSH (als u geen SSH-routerbesturing gebruikt);

- 23 – Telnet (als u geen Telnet-verbinding met de router gebruikt);

- 25 – SMTP;

- 53 – DNS (als uw router geen DNS-server is voor clients van internet);

- 80 – HTTP (als u MikroTik-besturing niet via de browser gebruikt);

- 110 – POP3;

- 161 – SNMP (als u geen bewaking op afstand gebruikt);

- 443 – HTTPS (als u MikroTik-besturing niet via de browser gebruikt);

- 445 – MICROSOFT-DS;

- 3306 – MS SQL;

- 3128 – Squid;

- 3333 – Network Caller ID server;

- 3389 – Microsoft Terminal Server (RDP);

- 7547 – TR-069 (als u het CWMP-controleprotocol niet gebruikt);

- 8291 – Winbox (standaard poort);

- 8080 – 8082 – Web прокси (als u Web Proxy MikroTik niet gebruikt).

Creëer regel

We zetten het IP-adres van het niet-vertrouwde apparaat 10 uur lang in de BlackList:

/ip firewall filter add action=add-src-to-address-list address-list=BlackList address-list-timeout=10h chain=input protocol=tcp connection-state=new dst-port=20-25,80,110,161,443,445,3128,3306,3333,3389,7547,8291,8080-8082 comment="Rule #1 \"Block TCP port scanning\": add a device scanning an unused port to BlackList." Plaats de regel op nummer in de opmerking.

? Gedurende 10 uur zijn er in BlackList ongeveer 500 IP-adressen die pogingen doen om “kwetsbare poorten” van het MikroTik-apparaat te scannen.

Winbox-poort toestaan

Regel “Winbox” – sta verbinding met de Winbox-port toe (in het voorbeeld – 30122).

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Protocol=tcp, Dst. Port=30122; Action: Action=accept; Comment="Chain: Input. Rule #10 "Winbox": accept Winbox port connections."]

of:

/ip firewall filter add chain=input protocol=tcp dst-port=30122 action=accept comment="Chain: Input. Rule #10 \"Winbox\": accept Winbox port connections."Plaats de regel op basis van het nummer in de opmerking.

Verbreek niet toegestane verbindingen

Regel “Drop all” – we zullen alle verbindingen laten vallen die voorheen niet waren toegestaan en die niet zijn opgenomen in de lijst met vertrouwde (interne) interfaces (InternalInterfaces).

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, In. Interface List=[!]InternalInterfaces; Action: Action=drop; Comment="Chain: Input. Rule #15 "Drop All": drop_all packets that do not meet the early conditions, except from trusted interfaces."]

of:

/ip firewall filter add action=drop chain=input in-interface-list=!InternalInterfaces comment="Chain: Input. Rule #15 \"Drop All\": drop_all packets that do not meet the early conditions, except from trusted interfaces."

Plaats de regel op de laatste positie in de Firewall Filter Rules.

Bruteforce blokkeren

Regel “Bruteforce” – zet het IP-adres van het apparaat in de BlackList, als een tweede poging tot autorisatie op het apparaat mislukt.

Als een autorisatiepoging niet lukt, stuurt MikroTik een reactie met de tekst “invalid user name or password” naar het aanvragende apparaat.

We zetten het IP-adres van het apparaat 70 minuten in de BlackList.

[IP] -> [Firewall] -> [Raw] -> [+] -> [General: Chain=output; Advanced: Content="invalid user name or password"; Action: Action=add-dst-to-address-list; Address List=BlackList, Timeout=01:10:00; Comment="Rule #15 "Bruteforce": add a device performing unsuccessful authorization to BlackList."]

of:

/ip firewall raw add chain=output content="invalid user name or password" action=add-dst-to-address-list address-list=BlackList address-list-timeout=1h10m comment="Rule #15 \"Bruteforce\": add a device performing unsuccessful authorization to BlackList."

? MikroTik-bescherming (basisinstelling apparaatbeveiliging), besproken in dit artikel. Ik hoop dat je nu routerservices en firewallregels hebt kunnen configureren door de bescherming van de MikroTik-router en LAN-apparaten te verbeteren. Als u echter problemen ondervindt tijdens het instellen, kunt u in de opmerkingen schrijven. Ik zal proberen te helpen.