Configuración básica de la protección del enrutador MikroTik: configuración del dispositivo, configuración del firewall, protección de escaneo de puertos, protección contra adivinanzas de contraseña

? El artículo da ejemplos de comandos en el terminal MikroTik. Si, al pegar un comando en la terminal, los comandos se insertan automáticamente (mientras se ejecuta obtiene un error de «bad command name» o «expected end of command«), presione Ctrl+V para desactivar esta función.

Contenido

Artículo en otros idiomas:

?? – MikroTik Protection (basic device security setting)

?? – Защита MikroTik (базовая настройка безопасности устройств)

?? – MikroTik Protection (paramètre de sécurité de base de l’appareil)

?? – MikroTik-Schutz (grundlegende Geräte Sicherheitseinstellung)

?? – MikroTik Protection (basisinstelling apparaatbeveiliging)

Usuarios

Cree un nuevo usuario con un nombre único y elimine la cuenta de usuario del sistema predeterminada incorporada – admin.

[System] -> [Users]

No utilice nombres de usuario simples, la contraseña debe cumplir con los requisitos de seguridad.

Si varios usuarios tienen acceso al dispositivo, puede especificar los derechos del usuario seleccionado con más detalle. Crea un nuevo grupo y define los derechos de los usuarios de este grupo.

[System] -> [Users] -> [Groups] -> [+]

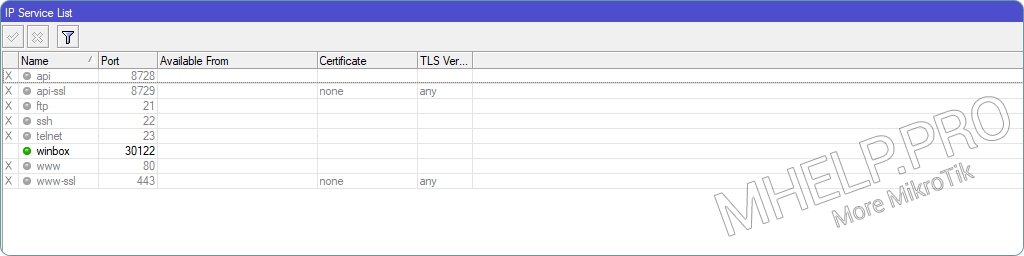

Servicios

Deshabilitar los servicios no utilizados

Desactive los servicios de MikroTik que no planeamos utilizar.

[IP] -> [Services]

- api (port 8728) – si no usamos el acceso a la API, deshabilitar;

- api-ssl (port 8729) – si no usamos el acceso a la API con un certificado, desactívelo;

- ftp (port 21) – si no usamos acceso FTP, desactívelo;

- ssh (port 22) – si no usamos acceso SSH, desactívelo;

- telnet (port 23) – si no usamos acceso Telnet deshabilitarlo;

- www (port 80) – si no usamos el acceso a través de un navegador web (http), desactívelo;

- www-ssl (port 443) – si no utilizamos el acceso a través de un navegador web (https), desactívelo.

Cambiar el puerto de Winbox

Cambie el número de puerto predeterminado de Winbox – 8291, por otro número de puerto libre – Port (en el ejemplo, puerto 30122).

[IP] -> [Services] -> [winbox: port=Port]

Al cambiar el puerto, asegúrese de no asignar a Winbox un puerto utilizado por otro servicio, la lista está aquí.

Actualizar

Las vulnerabilidades se encuentran periódicamente en el equipo MikroTik (como en el equipo de otros proveedores de red); las actualizaciones oportunas son una medida necesaria para garantizar la seguridad del dispositivo.

[System] -> [Packages] -> [Check for updates] -> [Check for updates]

Si se encuentra una actualización de versión, actualice el dispositivo.

? Script Checking para la actualización de RouterOS enviará una notificación sobre el lanzamiento de una nueva versión de firmware.

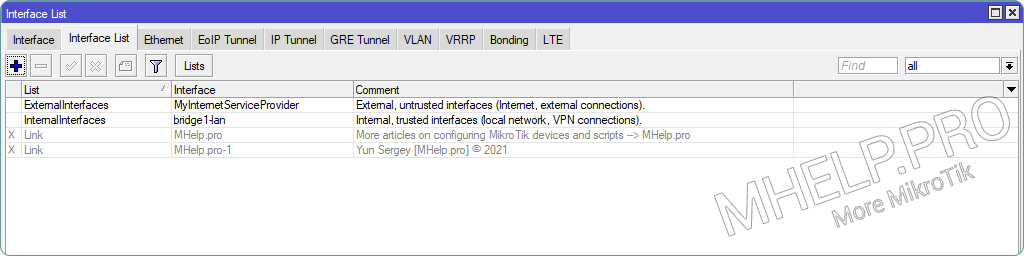

Interfaces

Combinemos interfaces internas (confiables) y externas (no confiables) en listas para la conveniencia de una mayor administración.

Lista «Interfaces internas»

Ponemos en esta lista las interfaces de la red local, conexiones VPN, etc.

[Interfaces] -> [Interfaces] -> [Interface List] -> [Lists] -> [+] -> [Name=InternalInterfaces, Comment="Trusted network interfaces (internal, clients vpn, etc)."]

o:

/interface list add name=InternalInterfaces comment="Trusted network interfaces (internal, clients vpn, etc)."Lista «Interfaces externas»

Ponemos interfaces externas (Internet, etc.) en esta lista.

[Interfaces] -> [Interfaces] -> [Interface List] -> [Lists] -> [+] -> [Name=ExternalInterfaces, Comment="Untrusted network interfaces (internet, external etc)."]

o:

/interface list add name=ExternalInterfaces comment="Untrusted network interfaces (internet, external etc)."

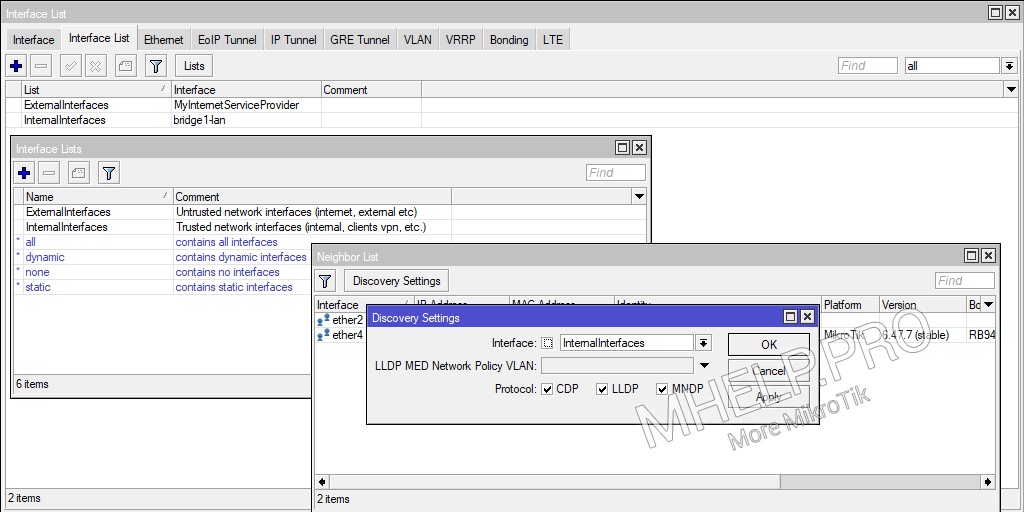

Vecinos

Configurar la detección de dispositivos usando la detección de vecinos solo para interfaces internas o interfaces permitidas.

Permita la detección solo de las interfaces enumeradas en la lista InternalInterfaces.

[IP] -> [Neighbor] -> [Discovery Settings] -> [interface=InternalInterfaces]

o:

/ip neighbor discovery-settings set discover-interface-list=InternalInterfaces

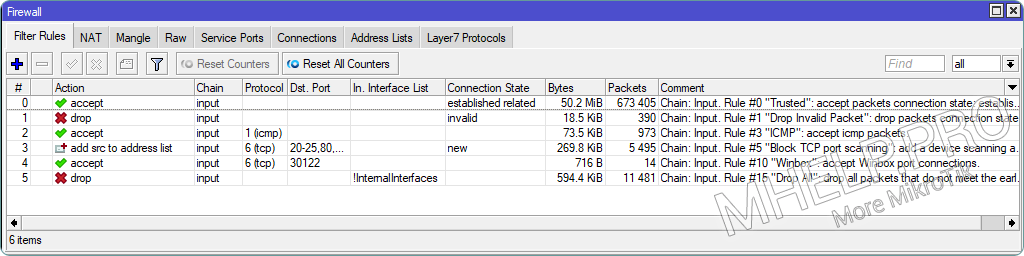

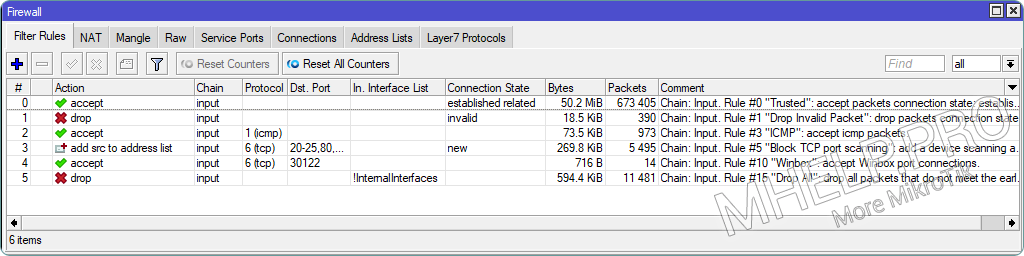

Firewall

Configuramos las restricciones de acceso al enrutador y los dispositivos de red utilizando el firewall MikroTik.

⚠️ Antes de agregar reglas restrictivas, habilite el modo seguro de MikroTik!

Permitir conexiones establecidas y relacionadas

Regla «Trusted«: permite que las conexiones ya establecidas y relacionadas reduzcan la carga en el procesador central del enrutador.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Connection state=established,related; Action: Action=accept; Comment="Rule #0 "Trusted": allow established, related connections."]

o:

/ip firewall filter add action=accept chain=input connection-state=established,related comment="Rule #0 \"Trusted\": allow established, related connections."Coloque la regla primero en la lista Filter Rules (coloque la regla según su número en el comentario).

Eliminar paquetes inválidos

Regla «Drop Invalid Packet«: descarta paquetes no válidos.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Connection state=invalid; Action: Action=drop; Comment="Chain: Input. Rule #1 "Drop Invalid Packet": drop packets connection state: invalid."]

o:

/ip firewall filter add chain=input action=drop connection-state=invalid comment="Chain: Input. Rule #1 \"Drop Invalid Packet\": drop packets connection state: invalid." Coloque la regla después de la regla Trusted, en la lista Filter Rules (coloque la regla según su número en el comentario).

Coloque la regla después de la regla de confianza, en la lista de reglas de filtro (coloque la regla según su número en el comentario).

Permitir ICMP

Regla «ICMP«: permite el tráfico ICMP al dispositivo.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Protocol=icmp; Action: Action=accept; Comment="Chain: Input. Rule #3 "ICMP": accept icmp packets."]

o:

/ip firewall filter add chain=input protocol=icmp action=accept comment="Chain: Input. Rule #3 \"ICMP\": accept icmp packets."Coloque la regla por su número en el comentario.

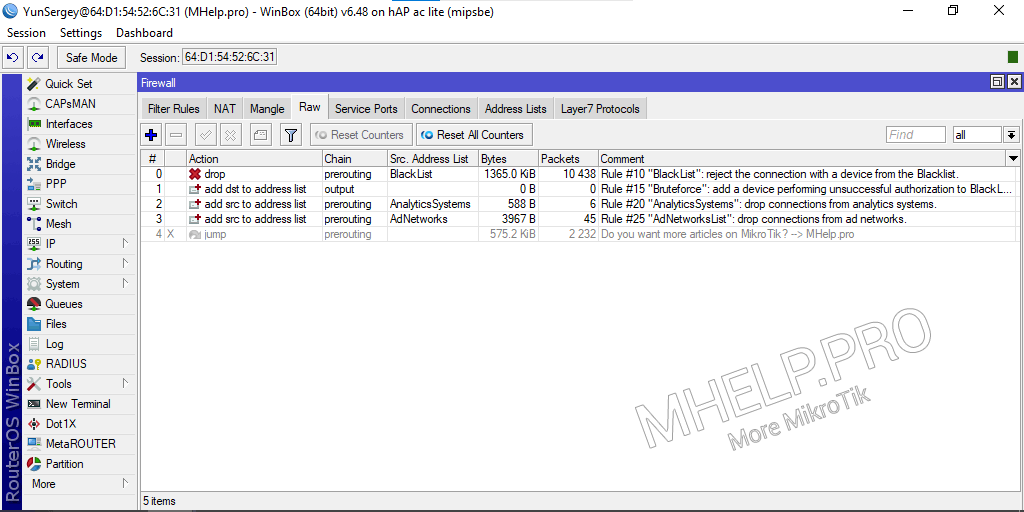

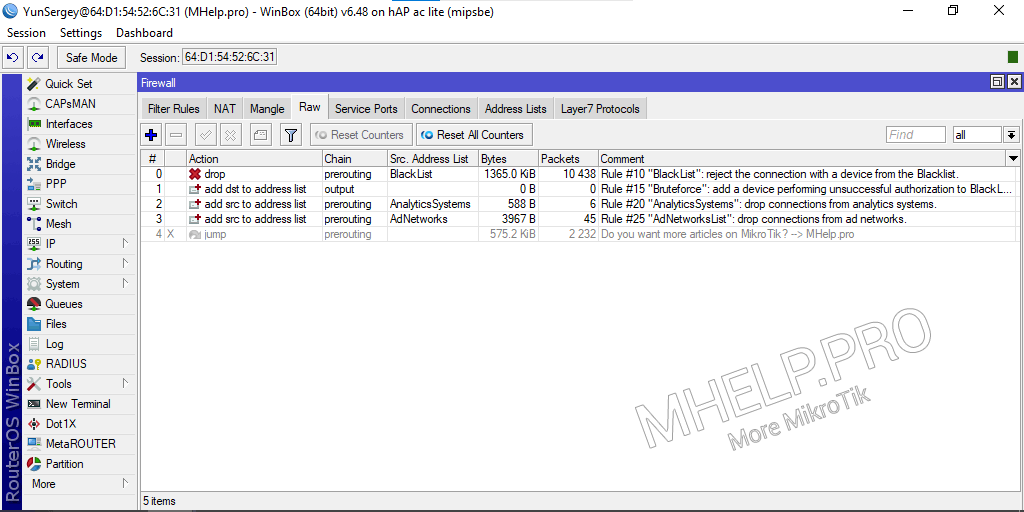

Black list

Crear lista

Creamos una BlackList, en la que colocaremos direcciones IP, a las que por algún motivo se les niega el acceso a MikroTik o dispositivos protegidos.

[IP] -> [Firewall] -> [Address Lists] -> [Name: BlackList, Comment="Deny access to the router and local network, from IP addresses from this list."]

o:

/ip firewall address-list add list=BlackList comment="Deny access to the router and local network, from IP addresses from this list."Crear regla

Creemos una regla de «Lista negra» que rechace las solicitudes de direcciones IP de la Lista negra.

Para ahorrar recursos de CPU, coloque la regla de prohibición en la tabla Prerouting.

[IP] -> [Firewall] -> [Raw] -> [+] -> [General: Chain=prerouting; Advanced: Src. Address List=BlackList ; Action: drop; Comment="Rule #10 "BlackList": reject the connection with a device from the Blacklist."]

o:

/ip firewall raw add chain=prerouting src-address-list=BlackList action=drop comment="Rule #10 \"BlackList\": reject the connection with a device from the Blacklist." ⚠️ Las reglas colocadas en Prerouting se ejecutan antes de dividir el tráfico en cadenas de Input y Forward.

Coloque la regla según su número en el comentario.

La captura de pantalla muestra reglas adicionales:

Bloquear escáneres de puertos

Regla de bloqueo preventivo: bloqueamos bots/usuarios de dispositivos que escanean puertos en Internet para buscar vulnerabilidades. Hagamos una lista de los puertos no utilizados por nuestro enrutador, agreguemos las direcciones IP de los dispositivos que están intentando acceder a los puertos especificados en la BlackList.

Para protegerse contra los escáneres que buscan deliberadamente dispositivos MikroTik, agregaremos puertos no utilizados (MikroTik services) y el puerto Winbox estándar 8291 (que cambiamos de acuerdo con la recomendación) a la lista. Agreguemos puertos vulnerables populares (si el atacante verifica estos puertos en el enrutador, bloqueamos todas sus acciones posteriores).

Aplicaremos la regla sólo para conexiones nuevas (new).

Trampa de puertos TCP

- 20 – FTP-DATA;

- 21 – FTP (si no utiliza FTP para cargar archivos al enrutador);

- 22 – SSH (si no usa el control de enrutador SSH);

- 23 – Telnet (si no usa la conexión Telnet al enrutador);

- 25 – SMTP;

- 53 – DNS (si su enrutador no es un servidor DNS para clientes de Internet);

- 80 – HTTP (si no está utilizando el control MikroTik a través del navegador);

- 110 – POP3;

- 161 – SNMP (si no usa monitoreo remoto);

- 443 – HTTPS (si no está utilizando el control MikroTik a través del navegador);

- 445 – MICROSOFT-DS;

- 3306 – MS SQL;

- 3128 – Squid;

- 3333 – Network Caller ID server;

- 3389 – Microsoft Terminal Server (RDP);

- 7547 – TR-069 (si no utiliza el protocolo de control CWMP);

- 8291 – Winbox (puerto predeterminado);

- 8080 – 8082 – Web прокси (si no utiliza Web Proxy MikroTik).

Crear regla

Colocamos la dirección IP del dispositivo que no es de confianza en la BlackList, durante 10 horas:

/ip firewall filter add action=add-src-to-address-list address-list=BlackList address-list-timeout=10h chain=input protocol=tcp connection-state=new dst-port=20-25,80,110,161,443,445,3128,3306,3333,3389,7547,8291,8080-8082 comment="Rule #1 \"Block TCP port scanning\": add a device scanning an unused port to BlackList." Coloque la regla por su número en el comentario.

? Durante 10 horas en BlackList, hay alrededor de 500 direcciones IP que intentan escanear «puertos vulnerables» del dispositivo MikroTik..

Permitir puerto Winbox

Regla «Winbox«: permite la conexión al puerto Winbox (en el ejemplo, 30122).

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Protocol=tcp, Dst. Port=30122; Action: Action=accept; Comment="Chain: Input. Rule #10 "Winbox": accept Winbox port connections."]

o:

/ip firewall filter add chain=input protocol=tcp dst-port=30122 action=accept comment="Chain: Input. Rule #10 \"Winbox\": accept Winbox port connections."Coloque la regla por su número en el comentario.

Eliminar conexiones no permitidas

Regla «Drop all«: eliminaremos todas las conexiones que no estaban permitidas antes y que no están incluidas en la lista de interfaces confiables (internas) (InternalInterfaces).

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, In. Interface List=[!]InternalInterfaces; Action: Action=drop; Comment="Chain: Input. Rule #15 "Drop All": drop_all packets that do not meet the early conditions, except from trusted interfaces."]

o:

/ip firewall filter add action=drop chain=input in-interface-list=!InternalInterfaces comment="Chain: Input. Rule #15 \"Drop All\": drop_all packets that do not meet the early conditions, except from trusted interfaces."

Coloque la regla en la última posición en las Reglas de Firewall Filter Rules.

Bloqueo de Bruteforce

Regla Bruteforce«: ponga la dirección IP del dispositivo en la Lista negra, si falla un segundo intento de autorización en el dispositivo.

Si un intento de autorización no tiene éxito, MikroTik envía una respuesta con el texto «invalid user name or password» al dispositivo solicitante.

Ponemos la dirección IP del dispositivo en la BlackList, durante 70 minutos.

[IP] -> [Firewall] -> [Raw] -> [+] -> [General: Chain=output; Advanced: Content="invalid user name or password"; Action: Action=add-dst-to-address-list; Address List=BlackList, Timeout=01:10:00; Comment="Rule #15 "Bruteforce": add a device performing unsuccessful authorization to BlackList."]

o:

/ip firewall raw add chain=output content="invalid user name or password" action=add-dst-to-address-list address-list=BlackList address-list-timeout=1h10m comment="Rule #15 \"Bruteforce\": add a device performing unsuccessful authorization to BlackList."

? Protección MikroTik (configuración básica de seguridad del dispositivo), discutido en este artículo. Espero que ahora haya podido configurar los servicios del enrutador y las reglas del firewall mejorando la protección del enrutador MikroTik y los dispositivos LAN. Sin embargo, si tiene algún problema durante la configuración, no dude en escribir en los comentarios. Trataré de ayudar.

Es un gran trabajo, serio, profundo y completo.

Gracias por compartir