Configuration de base de la protection du routeur MikroTik: configuration de l’appareil, configuration du pare-feu, protection contre le scan des ports, protection contre la détection de mot de passe.

? L’article donne des exemples de commandes dans le terminal MikroTik. Si, lors du collage d’une commande dans le terminal, des commandes sont automatiquement insérées (lors de l’exécution, vous obtenez une erreur bad command name ou expected end of command), appuyez sur Ctrl+V pour désactiver cette fonctionnalité.

Contenu

Article dans d’autres langues:

?? – MikroTik Protection (basic device security setting)

?? – Protección MikroTik (configuración básica de seguridad del dispositivo)

?? – Защита MikroTik (базовая настройка безопасности устройств)

?? – MikroTik-Schutz (grundlegende Geräte Sicherheitseinstellung)

?? – MikroTik Protection (basisinstelling apparaatbeveiliging)

Utilisateurs

Créez un nouvel utilisateur avec un nom unique et supprimez le compte d’utilisateur système par défaut intégré – admin.

[System] -> [Users]

N’utilisez pas de noms d’utilisateur simples, le mot de passe doit répondre aux exigences de sécurité.

Si plusieurs utilisateurs ont accès à l’appareil, vous pouvez spécifier les droits de l’utilisateur sélectionné plus en détail. Créez un nouveau groupe et définissez les droits des utilisateurs de ce groupe.

[System] -> [Users] -> [Groups] -> [+]

Prestations de service

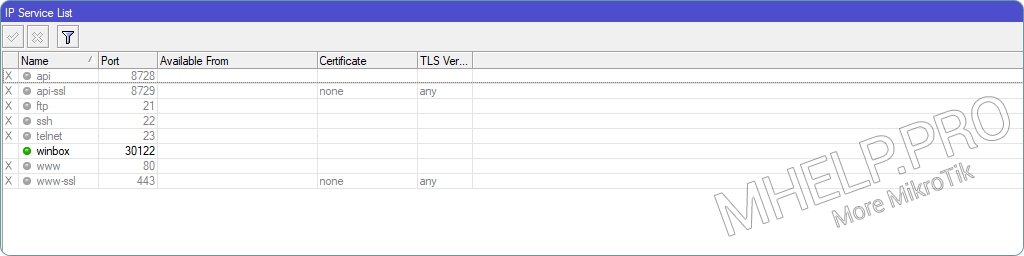

Désactiver les services inutiles

Désactiver les services MikroTik que ne prévoyons pas d’utiliser.

[IP] -> [Services]

- api (port 8728) – si nous n’utilisons pas l’accès API, désactivez;

- api-ssl (port 8729) – si nous n’utilisons pas l’accès API avec un certificat, désactivez-le;

- ftp (port 21) – si nous n’utilisons pas l’accès FTP, désactivez-le;

- ssh (port 22) – si nous n’utilisons pas l’accès SSH, désactivez-le;

- telnet (port 23) – si nous n’utilisons pas l’accès Telnet, désactivez-le;

- www (port 80) – si nous n’utilisons pas l’accès via un navigateur Web (http), désactivez-le;

- www-ssl (port 443) – si nous n’utilisons pas l’accès via un navigateur Web (https), désactivez-le.

Changer le port Winbox

Remplacez le numéro de port Winbox par défaut – 8291, par un autre numéro de port libre – Port (dans l’exemple, le port 30122).

[IP] -> [Services] -> [winbox: port=Port]

When changing the port, make sure not to assign Winbox a port used by another service, the list is here.

Lors du changement de port, veillez à ne pas attribuer à Winbox un port utilisé par un autre service, la liste est ici.

Mettre à jour

Des vulnérabilités sont régulièrement découvertes dans les équipements MikroTik (ainsi que dans les équipements d’autres fournisseurs de réseau) – des mises à jour en temps opportun sont une mesure nécessaire pour assurer la sécurité de l’appareil.

[System] -> [Packages] -> [Check for updates] -> [Check for updates]

Si une mise à jour de version est trouvée, mettez à jour l’appareil.

? Le script Vérification de la mise à jour de RouterOS enverra une notification concernant la publication d’une nouvelle version du firmware.

Interfaces

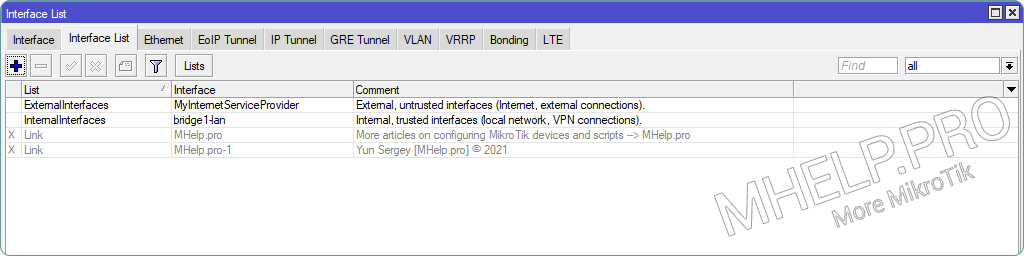

Combinons les interfaces internes (fiables) et externes (non fiables) dans des listes, pour faciliter la gestion ultérieure.

Liste « Interfaces internes »

Nous mettons dans cette liste les interfaces du réseau local, les connexions VPN, etc.

[Interfaces] -> [Interfaces] -> [Interface List] -> [Lists] -> [+] -> [Name=InternalInterfaces, Comment="Trusted network interfaces (internal, clients vpn, etc)."]

ou:

/interface list add name=InternalInterfaces comment="Trusted network interfaces (internal, clients vpn, etc)."Liste « Interfaces externes »

Nous mettons des interfaces externes (Internet, etc.) dans cette liste.

[Interfaces] -> [Interfaces] -> [Interface List] -> [Lists] -> [+] -> [Name=ExternalInterfaces, Comment="Untrusted network interfaces (internet, external etc)."]

ou:

/interface list add name=ExternalInterfaces comment="Untrusted network interfaces (internet, external etc)."

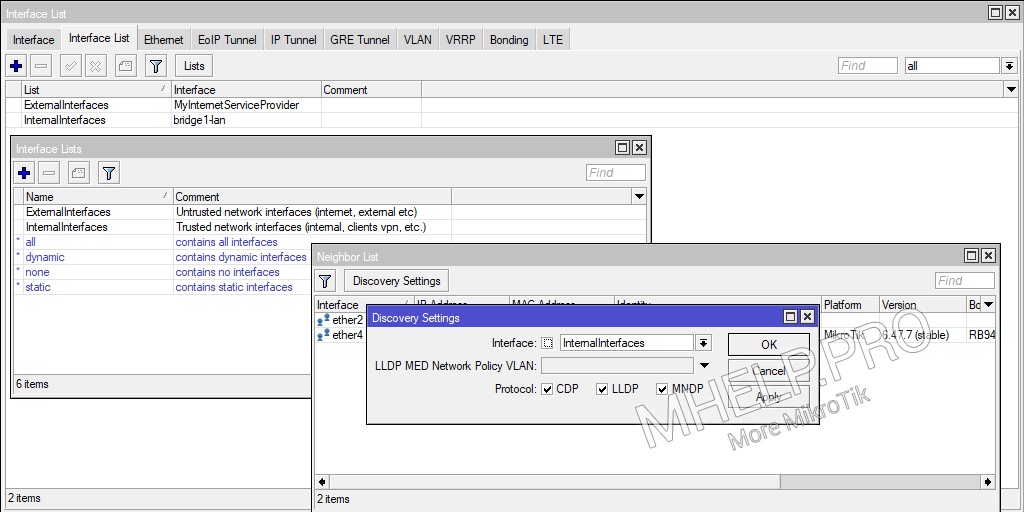

Voisins

Configurons la découverte de périphériques à l’aide de Neighbor Discovery uniquement pour les interfaces internes ou les interfaces autorisées.

Autoriser la détection uniquement à partir des interfaces répertoriées dans la liste Interfaces internes.

[IP] -> [Neighbor] -> [Discovery Settings] -> [interface=InternalInterfaces]

ou:

/ip neighbor discovery-settings set discover-interface-list=InternalInterfaces

Firewall

Nous configurons les restrictions d’accès au routeur et aux périphériques réseau à l’aide du pare-feu MikroTik.

⚠️ Avant d’ajouter des règles restrictives – activez MikroTik Safe Mode!

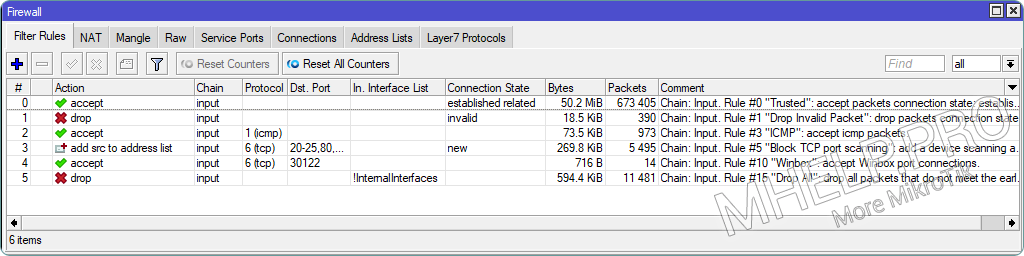

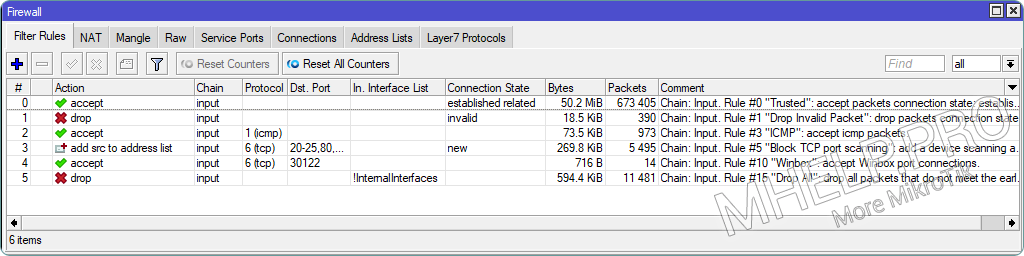

Autoriser les connexions établies et associées

Règle «Trusted» – autorise les connexions déjà établies et associées pour réduire la charge sur le processeur central du routeur.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Connection state=established,related; Action: Action=accept; Comment="Rule #0 "Trusted": allow established, related connections."]

ou:

/ip firewall filter add action=accept chain=input connection-state=established,related comment="Rule #0 \"Trusted\": allow established, related connections."Placez la règle en premier dans la liste Filter Rules (placez la règle en fonction de son numéro dans le commentaire).

Supprimer les packages non valides

Règle «Drop Invalid Packet» – supprime les paquets non valides.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Connection state=invalid; Action: Action=drop; Comment="Chain: Input. Rule #1 "Drop Invalid Packet": drop packets connection state: invalid."]

ou:

/ip firewall filter add chain=input action=drop connection-state=invalid comment="Chain: Input. Rule #1 \"Drop Invalid Packet\": drop packets connection state: invalid." Placez la règle après la règle Trusted, dans la liste Filter Rules (placez la règle en fonction de son numéro dans le commentaire).

Autoriser ICMP

Règle «ICMP» – autorise le trafic ICMP vers le périphérique.

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Protocol=icmp; Action: Action=accept; Comment="Chain: Input. Rule #3 "ICMP": accept icmp packets."]

ou:

/ip firewall filter add chain=input protocol=icmp action=accept comment="Chain: Input. Rule #3 \"ICMP\": accept icmp packets."Placez la règle en fonction de son numéro dans le commentaire.

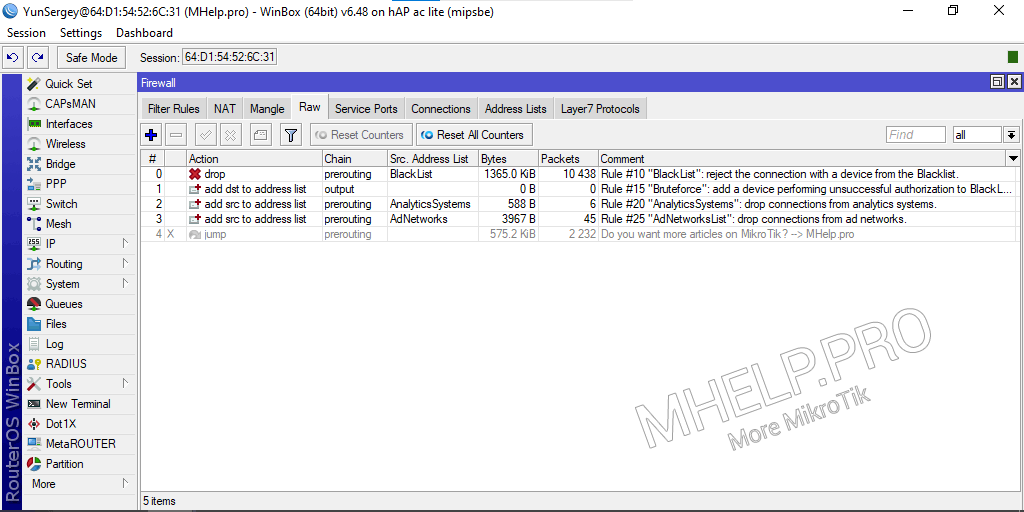

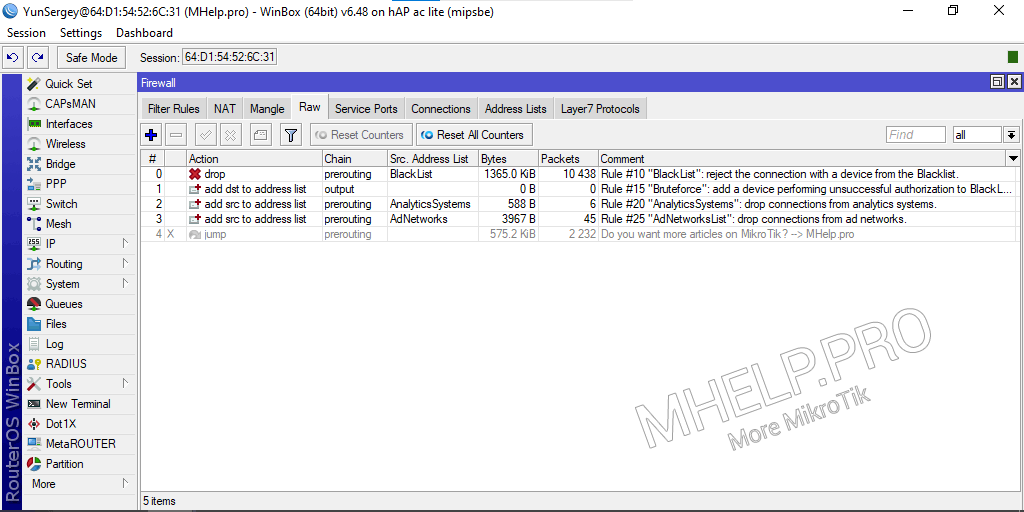

Liste noire

Créer une liste

Nous créons une BlackList, dans laquelle nous mettons des adresses IP qui, pour une raison quelconque, se voient refuser l’accès à MikroTik ou aux appareils protégés.

[IP] -> [Firewall] -> [Address Lists] -> [Name: BlackList, Comment="Deny access to the router and local network, from IP addresses from this list."]

ou:

/ip firewall address-list add list=BlackList comment="Deny access to the router and local network, from IP addresses from this list."Créer une règle

Créons une règle « BlackList » qui rejette les demandes des adresses IP de la BlackList.

Pour économiser les ressources CPU, placez la règle d’interdiction dans le tableau Prerouting.

[IP] -> [Firewall] -> [Raw] -> [+] -> [General: Chain=prerouting; Advanced: Src. Address List=BlackList ; Action: drop; Comment="Rule #10 "BlackList": reject the connection with a device from the Blacklist."]

ou:

/ip firewall raw add chain=prerouting src-address-list=BlackList action=drop comment="Rule #10 \"BlackList\": reject the connection with a device from the Blacklist." ⚠️ Les règles placées dans Prerouting sont exécutées avant de diviser le trafic en chaînes Input et Forward!

Placez la règle en fonction de son numéro dans le commentaire.

La capture d’écran montre des règles supplémentaires:

Bloquer les scanners de ports

Règle de blocage préventif – Nous bloquons les bots / utilisateurs d’appareils qui recherchent des vulnérabilités dans les ports sur Internet. Faisons une liste des ports qui ne sont pas utilisés par notre routeur, ajoutons les adresses IP des périphériques qui tentent d’accéder aux ports spécifiés dans la liste à la BlackList.

Pour se protéger contre les scanners qui recherchent délibérément des périphériques MikroTik, nous ajouterons à la liste les ports inutilisés (services MikroTik) et le port standard Winbox 8291 (que nous avons modifié selon la recommandation). Ajoutons les ports vulnérables populaires (si l’attaquant vérifie ces ports sur le routeur, nous bloquons toutes ses actions ultérieures).

Nous n’appliquerons la règle qu’aux nouvelles connexions.

Trap des ports TCP

- 20 – FTP-DATA;

- 21 – FTP (si vous n’utilisez pas le téléchargement de fichiers FTP sur le routeur);

- 22 – SSH (si vous n’utilisez pas le contrôle de routeur SSH);

- 23 – Telnet (si vous n’utilisez pas de connexion Telnet avec le routeur);

- 25 – SMTP;

- 53 – DNS (si votre routeur n’est pas un serveur DNS pour les clients d’Internet);

- 80 – HTTP (si vous n’utilisez pas le contrôle MikroTik via le navigateur);

- 110 – POP3;

- 161 – SNMP (si vous n’utilisez pas de surveillance à distance);

- 443 – HTTPS (si vous n’utilisez pas le contrôle MikroTik via le navigateur);

- 445 – MICROSOFT-DS;

- 3306 – MS SQL;

- 3128 – Squid;

- 3333 – Network Caller ID server;

- 3389 – Microsoft Terminal Server (RDP);

- 7547 – TR-069 (si vous n’utilisez pas le protocole de contrôle CWMP);

- 8291 – Winbox (port par défaut);

- 8080 – 8082 – Web прокси (si vous n’utilisez pas le proxy Web MikroTik).

Créer une règle

Nous mettons l’adresse IP de l’appareil non approuvé dans la BlackList, pendant 10 heures:

/ip firewall filter add action=add-src-to-address-list address-list=BlackList address-list-timeout=10h chain=input protocol=tcp connection-state=new dst-port=20-25,80,110,161,443,445,3128,3306,3333,3389,7547,8291,8080-8082 comment="Rule #1 \"Block TCP port scanning\": add a device scanning an unused port to BlackList." Placez la règle par son numéro dans le commentaire.

? Pendant 10 heures dans BlackList, il y a environ 500 adresses IP qui tentent de scanner les «ports vulnérables» du périphérique MikroTik.

Autoriser le port Winbox

Règle « Winbox » – autorise la connexion au port Winbox (dans l’exemple – 30122).

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, Protocol=tcp, Dst. Port=30122; Action: Action=accept; Comment="Chain: Input. Rule #10 "Winbox": accept Winbox port connections."]

ou:

/ip firewall filter add chain=input protocol=tcp dst-port=30122 action=accept comment="Chain: Input. Rule #10 \"Winbox\": accept Winbox port connections."Placez la règle en fonction de son numéro dans le commentaire.

Supprimer les connexions non autorisées

Règle « Drop all » – nous supprimerons toutes les connexions qui n’étaient pas autorisées auparavant et qui ne sont pas incluses dans la liste des interfaces (internes) de confiance (Interfaces internes).

[IP] -> [Firewall] -> [Filter Rules] -> [+] -> [General: Chain=input, In. Interface List=[!]InternalInterfaces; Action: Action=drop; Comment="Chain: Input. Rule #15 "Drop All": drop_all packets that do not meet the early conditions, except from trusted interfaces."]

ou:

/ip firewall filter add action=drop chain=input in-interface-list=!InternalInterfaces comment="Chain: Input. Rule #15 \"Drop All\": drop_all packets that do not meet the early conditions, except from trusted interfaces."

Placez la règle à la dernière position dans les règles de Firewall Filter Rules.

Bloquer Bruteforce

Règle « Bruteforce » – mettez l’adresse IP de l’appareil dans la BlackList, si une deuxième tentative d’autorisation sur l’appareil échoue.

Si une tentative d’autorisation échoue, MikroTik envoie une réponse avec le texte invalid user name or password à l’appareil demandeur.

Nous mettons l’adresse IP de l’appareil dans la BlackList, pendant 70 minutes.

[IP] -> [Firewall] -> [Raw] -> [+] -> [General: Chain=output; Advanced: Content="invalid user name or password"; Action: Action=add-dst-to-address-list; Address List=BlackList, Timeout=01:10:00; Comment="Rule #15 "Bruteforce": add a device performing unsuccessful authorization to BlackList."]

ou:

/ip firewall raw add chain=output content="invalid user name or password" action=add-dst-to-address-list address-list=BlackList address-list-timeout=1h10m comment="Rule #15 \"Bruteforce\": add a device performing unsuccessful authorization to BlackList."

? Protection MikroTik (paramètre de sécurité de base de l’appareil), discuté dans cet article. J’espère que vous avez maintenant pu configurer les services du routeur et les règles de pare-feu en améliorant la protection du routeur MikroTik et des périphériques LAN. Cependant, si vous rencontrez des problèmes lors de la configuration, n’hésitez pas à écrire dans les commentaires. J’essaierai d’aider.

Hey there! This is my 1st comment here so

I just wanted to give a quick shout out and tell you I

truly enjoy reading through your articles. Can you suggest any other

blogs/websites/forums that deal with the same topics?

Thank you!

Bonjour, tres bon article. Merci pour vos explications. Comment utiliser AdGuard de ma meme maniere?

très bon article . La mise en place de ses sécurités est elle possible sur un wifi cAP ac MikroTik ?